- Аппаратное шифрование для ПК

- Структура и функции

- Как работает шифратор

- Ключевые схемы и процесс шифрования файлов

- Приятное дополнение

- Новинки шифрования

- Критерии выбора

- Аппаратные ключи защиты

- HASP

- Hardlock

- eToken

- Secret Disk

- Заключение

- Устройство аппаратного шифрования данных с интерфейсом USB (стр. 1 из 12)

- 1.2

- 1.2.1

- 1.2.2 “ruToken”

- 1.3.1

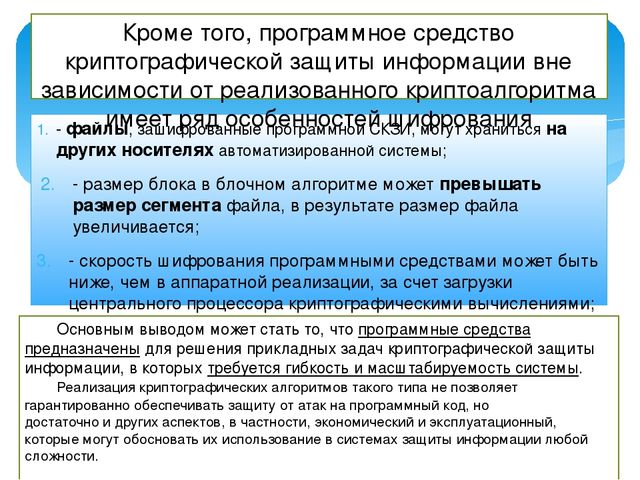

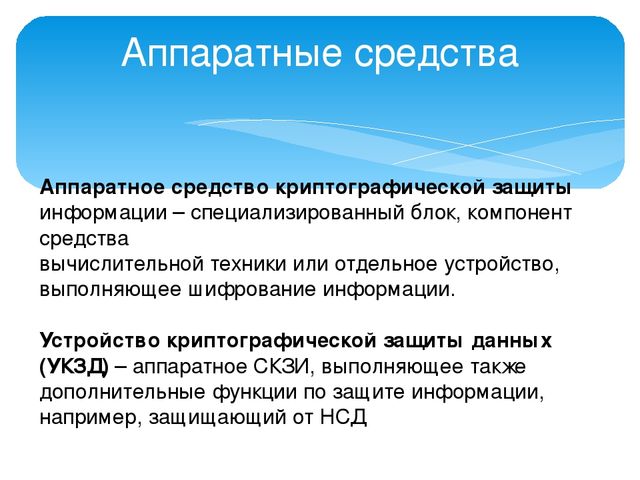

- Информационная безопасность

Аппаратное шифрование для ПК

Как правило, наиболее дешевое решение — программное, далее идут программно-аппаратные средства и, наконец, наиболее дорогостоящие — аппаратные. Но хотя стоимость аппаратных шифраторов существенно выше программных, она практически всегда окупается за счет более высокого качества защиты информации, несравнимого с разницей в цене.

Прежде всего аппаратная реализация алгоритма шифрования гарантирует неизменность самого алгоритма — тогда как в программной алгоритм может быть намеренно модифицирован. Кроме того, аппаратный шифратор исключает какое-либо вмешательство в процесс шифрования.

Другое преимущество — использование аппаратного датчика случайных чисел, который гарантирует абсолютную случайность генерации ключей шифрования и повышает качество реализации различных криптографических алгоритмов, например, электронной цифровой подписи по алгоритмам ГОСТ Р 34.10-94/2001.

Кроме того, аппаратный шифратор позволяет напрямую загружать ключи шифрования в шифропроцессор, минуя оперативную память компьютера, тогда как в программном шифраторе ключи находятся в памяти даже во время работы шифратора. Не менее важен и тот факт, что на базе аппаратного шифратора можно создавать различные системы разграничения и ограничения доступа к компьютеру. И, наконец, аппаратное шифрование разгружает центральный процессор ПК.

Структура и функции

Классический вариант аппаратного шифратора для персонального компьютера — плата расширения, вставляемая в слот PCI системной платы ПК.

Подобные устройства криптографической защиты данных (УКЗД) выпускают сегодня несколько российских фирм, в том числе и Анкад.

Как правило, в состав аппаратного шифратора входят блок управления, шифропроцессор, аппаратный датчик случайных чисел, контроллер, микросхемы памяти, переключатели режимов работы и интерфейсы для подключения ключевых носителей.

Блок управления, как следует из его названия, служит для управления работой всего шифратора. Обычно он реализован на базе микроконтроллера. Шифропроцессор представляет собой специализированную микросхему или микросхему программируемой логики (PLD — Programmable Logic Device), которая выполняет шифрование данных.

Вообще говоря, УКЗД может иметь несколько шифропроцессоров, например, для взаимного контроля (путем сравнения на лету получаемых зашифрованных или открытых данных) и/или распараллеливания процесса шифрования.

Для генерации ключей шифрования в устройстве предусмотрен аппаратный датчик случайных чисел (ДСЧ), вырабатывающий статистически случайный и непредсказуемый сигнал, преобразуемый затем в цифровую форму. Обмен командами и данными между шифратором и компьютером обеспечивается контроллером, обычно PCI (или другой системной шины в зависимости от интерфейса шифратора).

Взаимодействие шифратора с системной платой ПК осуществляется через контроллер УКЗД. Для хранения ПО микроконтроллера необходима энергонезависимая память, реализованная на одной или нескольких микросхемах. Это же внутреннее ПЗУ используется для записи журнала операций и других целей.

Обычно функции аппаратных шифраторов не ограничиваются только шифрованием, а предоставляют множество дополнительных возможностей (отсюда и более широкое название — УКЗД). Количество и список этих возможностей определяются набором встроенных переключателей, позволяющих настроить конкретные функции устройства согласно требованиям пользователя.

Интерфейсы для подключения ключевых носителей обеспечивают более надежную защиту. В принципе ключи можно хранить и на обычной дискете, но в этом случае они должны считываться через системную шину компьютера, т. е.

теоретически существует возможность их перехвата. Поэтому аппаратные шифраторы обычно снабжают интерфейсом для непосредственного подключения устройств хранения ключей.

В данном случае это разъемы для подключения ридеров смарт-карт и коннекторов для работы с электронными таблетками Touch Memory.

Как работает шифратор

По большому счету у аппаратных шифраторов существует два основных режима работы: начальной загрузки и выполнения операций. Первый начинается при загрузке компьютера, в тот момент, когда BIOS ПК опрашивает все подключенные к нему внутренние и внешние устройства.

В этот момент шифратор перехватывает управление и выполняет последовательность команд, зашитую в его память, предлагая пользователю прежде всего ввести главный ключ шифрования, т.е. вставить соответствующий ключевой носитель, который будет использоваться в дальнейшем.

После завершения начальной загрузки шифратор ожидает от ПК команд и данных на исполнение операций шифрования.

Кстати, помимо собственно функций шифрования, каждый шифратор в этом режиме должен уметь как минимум:

- выполнять различные операции с ключами шифрования: их загрузку в шифропроцессор и выгрузку из него, а также взаимное шифрование ключей;

- рассчитывать имитоприставки для данных и ключей (имитоприставка представляет собой криптографическую контрольную сумму, вычисленную на определенном ключе);

- генерировать случайные числа по запросу.

Рассмотрим работу шифратора в операционных системах семейства Microsoft Windows. В общем случае шифратор может получать команды сразу от нескольких программ.

Например, это могут быть команды программы шифрования файлов; команды шифрования данных и вычисления имитоприставок от драйвера, выполняющего прозрачное (автоматическое) шифрование сетевых пакетов (скажем, реализующего механизмы виртуальных частных сетей); запросы на генерацию случайных чисел от программы-генератора криптографических ключей.

Во избежание возникновения коллизий программы не имеют прямого доступа к шифратору и управляют им с помощью специальных программных API-модулей. Например, устройствами серии Криптон управляет универсальный программный интерфейс Crypton API.

В функции данного API входит обеспечение корректного последовательного выполнения шифратором команд, инициированных различными программами. Для каждой программы создается отдельная сессия шифрования, а ресурсы шифратора поочередно переключаются между сессиями.

Каждая сессия имеет собственный виртуальный шифратор со своими ключами шифрования, которые перезагружаются при переключении между сессиями. Это несколько напоминает разделение ресурсов ПК между приложениями в многозадачной операционной системе.

В тот же набор Crypton API входят модули, обеспечивающие стандартный интерфейс к функциям шифратора и Windows-приложениям — ключевым носителям. Кроме того, этот API поддерживает возможность подключения различных типов шифраторов через драйверы со стандартным набором функций.

Это исключает зависимость прикладной программы от конкретного типа шифратора. Например, вместо аппаратного шифратора можно использовать программный — Crypton Emulator, работающий на уровне ядра операционной системы.

Аналогичным образом поддерживается и работа с разными ключевыми носителями.

Таким образом, при обращении программы к УКЗД любая команда проходит четыре уровня: приложений, интерфейса между приложением и драйвером УКЗД, ядра операционной системы — драйвера УКЗД и аппаратный (собственно уровень шифратора).

Ключевые схемы и процесс шифрования файлов

Аппаратные шифраторы должны поддерживать несколько уровней ключей шифрования.

Обычно реализуется трехуровневая иерархия ключей: большее количество уровней, как правило, уже не дает заметного улучшения качества защиты, а меньшего может не хватить для ряда ключевых схем.

Трехуровневая иерархия предусматривает использование сеансовых или пакетных ключей (1-й уровень), долговременных пользовательских или сетевых ключей (2-й уровень) и главных ключей (3-й уровень).

Каждому уровню ключей соответствует ключевая ячейка памяти шифропроцессора. При этом подразумевается, что шифрование данных выполняется только на ключах первого уровня (сеансовых или пакетных), остальные же предназначены для шифрования самих ключей при построении различных ключевых схем.

Трехуровневую схему лучше всего иллюстрирует упрощенный пример процесса шифрования файла. На этапе начальной загрузки в ключевую ячейку №3 заносится главный ключ. Но для трехуровневого шифрования необходимо получить еще два.

Сеансовый ключ генерируется в результате запроса к ДСЧ шифратора на получение случайного числа, которое загружается в ключевую ячейку №1, соответствующую сеансовому ключу. С его помощью шифруется содержимое файла и создается новый файл, хранящий зашифрованную информацию.

Далее у пользователя запрашивается долговременный ключ, который загружается в ключевую ячейку №2 с расшифровкой посредством главного ключа, находящегося в ячейке №3.

Кстати, серьезный шифратор должен иметь режим расшифровки одного ключа с помощью другого внутри шифропроцессора; в этом случае ключ в открытом виде вообще никогда не покидает шифратора. И, наконец, сеансовый ключ зашифровывается при помощи долговременного ключа, находящегося в ячейке №2, выгружается из шифратора и записывается в заголовок зашифрованного файла.

При расшифровке файла сначала с помощью долговременного ключа пользователя расшифровывается сеансовый ключ, а затем с его помощью восстанавливается информация.

В принципе можно использовать для шифрования и один ключ, но многоключевая схема имеет серьезные преимущества. Во-первых, снижается нагрузка на долговременный ключ — он используется только для шифрования коротких сеансовых ключей. А это усложняет потенциальному злоумышленнику криптоанализ зашифрованной информации с целью получения долговременного ключа.

Во-вторых, при смене долговременного ключа можно очень быстро перешифровать файл: достаточно перешифровать сеансовый ключ со старого долговременного на новый.

И в-третьих, разгружается ключевой носитель — на нем хранится только главный ключ, а все долговременные ключи (а их может быть сколько угодно — для различных целей) могут храниться в зашифрованном с помощью главного ключа виде даже на жестком диске ПК.

Приятное дополнение

Чтобы улучшить соотношение функциональность/цена, аппаратные шифраторы оснащают различными дополнительными защитными функциями. Из них наиболее полезная и часто применяемая — функция электронного замка, обеспечивающая ПК защиту от несанкционированного доступа и позволяющая контролировать целостность файлов операционной системы и используемых приложений.

Память каждого шифратора, работающего в режиме электронного замка, должна содержать следующую информацию, которая формируется администратором безопасности или аналогичным по функциям должностным лицом:

- список пользователей, которым разрешен вход на защищаемый данным шифратором компьютер, и данные, необходимые для их аутентификации;

- список контролируемых файлов с рассчитанным для каждого из них хэш-значением (кроме файлов операционной системы, в этот список могут входить любые другие файлы, например, шаблон Normal.dot, используемый по умолчанию текстовым процессором Microsoft Word);

- журнал, содержащий список попыток входа на компьютер, как успешных, так и нет; в последнем случае — с указанием причины отказа в доступе.

В режиме начальной загрузки электронный замок шифратора прежде всего запрашивает у пользователя аутентификационную информацию. Обычно она хранится на том же ключевом носителе, что и главный ключ, и вводится в шифратор напрямую.

В случае успешной аутентификации выполняется анализ целостности файлов согласно списку, хранимому в памяти шифратора (путем расчета хэш-значений файлов и сравнения их с эталонными).

При нарушении целостности хотя бы одного из контролируемых файлов загрузка компьютера блокируется, а шифратор переходит в специальный режим работы — впредь вход на компьютер будет разрешен только администратору по безопасности, а обычным пользователям вход до разбора полетов и устранения несоответствия будет закрыт.

Зафиксировав попытку входа в собственном журнале, шифратор возвращает компьютеру управление, что позволяет продолжить загрузку ОС. Однако электронный замок продолжает контролировать процесс загрузки, в частности, блокируя попытки загрузки с альтернативных носителей — дискеты или компакт-диска.

Все эти меры обеспечивали бы совершенно исключительную безопасность, если бы не один серьезный недостаток электронного замка — его можно просто вытащить из компьютера. Тем не менее, если использовать его в паре с программой прозрачного шифрования логических дисков, загрузка компьютера без шифратора не даст злоумышленнику желаемого эффекта.

Любые попытки модифицировать систему с целью, например, внедрения программной закладки будут обнаружены при первой же загрузке с вставленным шифратором в процессе контроля целостности файлов.

Такой программно-аппаратный комплекс (шифратор в режиме электронного замка плюс программа шифрования логических дисков) — весьма надежное средство защиты информации на ПК.

Новинки шифрования

В последнее время на рынке появились новые типы шифраторов, так называемые USB-токены. К сожалению, пока они не могут стать полноценной заменой аппаратному шифратору, прежде всего из-за низкой скорости шифрования. Однако у них есть несколько интересных особенностей.

Во-первых, USB-токен представляет собой не только аппаратный шифратор, но и носитель ключей шифрования, т. е. устройство два в одном. Во-вторых, USB-токены обычно соответствуют распространенным международным стандартам (PKCS #11, ISO 7816, PC/SC и т. д.

), и их можно использовать без дополнительной настройки в уже существующих программных средствах защиты информации (например, с помощью Рутокен можно проводить аутентификацию в ОС семейства Microsoft Windows).

И, наконец, цена такого шифратора в десятки раз ниже, чем классического аппаратного шифратора для шины PCI.

Критерии выбора

В заключение коснемся основных технических характеристик аппаратных шифраторов, которые следует учитывать при выборе конкретного устройства. Важнейшая характеристика — реализуемый алгоритм шифрования и размерность ключа.

Как известно, согласно отечественному законодательству, государственные и ряд коммерческих организаций обязаны применять только те криптосредства, которые имеют сертификат ФАПСИ (Федеральное агентство правительственной связи и информации).

Сертификация же шифратора в ФАПСИ в настоящий момент подразумевает, что в нем реализован отечественный алгоритм ГОСТ 28147-89.

Кстати, стоит упомянуть и о том, что деятельность по разработке, производству, распространению и техническому обслуживанию шифраторов (как аппаратных, так и программных) является лицензируемой как в нашей стране, так и в большинстве развитых стран мира. Стоит убедиться, что производитель и/или поставщик шифраторов обладает необходимым набором лицензий.

Остальные параметры — такие, как скорость шифрования, количество уровней ключевой системы шифратора, интерфейс (ISA/PCI/USB), набор поддерживаемых ключевых носителей с возможностью прямой загрузки ключей шифрования, наличие функциональности электронного замка, наличие драйверов шифратора для различных ОС, наличие программного обеспечения, позволяющего использовать функциональность шифратора, — определяются в соответствии с техническими особенностями ПК, требованиями к защищенности информации и политикой безопасности, принятой в данной организации.

Аппаратные ключи защиты

Олег Татарников

HASP

Hardlock

eToken

Secret Disk

Заключение

Первоначально аппаратные ключи были созданы как средство борьбы с несанкционированным копированием программных продуктов, но в дальнейшем сфера их применения значительно расширилась…

ольшинство компьютерных программ распространяется по принципу владения оговоренным количеством рабочих копий (в простейшем случае — только одной).

Естественно, общепринятый в международной практике термин «защита от копирования» достаточно условен, так как практически всегда можно переписать информацию, находящуюся на носителе, и сделать сколько угодно ее резервных копий.

Другое дело, что для сохранения коммерческих и авторских прав разработчиков программа все равно должна выполняться только на одном компьютере.

Таким образом, фактически защита от копирования для программного обеспечения — это невозможность выполнения программы на большем числе компьютеров, чем разрешено ее разработчиками и распространителями по данному договору. Следовательно, для сохранения прав необходимо наличие средств, дающих возможность защиты от несанкционированного выполнения — чтобы без санкции разработчика или фирмы-распространителя невозможно было получить работоспособный программный продукт.

Наиболее распространенным и надежным способом защиты от несанкционированного запуска стали программно-аппаратные ключи, подключаемые к COM-, LPT- или USB-портам. Почти все коробочные варианты серьезного коммерческого ПО используют программно-аппаратные комплексы защиты, более известные как аппаратные ключи защиты.

Такие способы защиты основаны на том, что в компьютер добавляется специальное физическое защитное устройство, к которому при запуске защищаемой программы обращается ее контролирующая часть, проверяя наличие ключа доступа и его параметров.

Если ключ не найден (устройства обычно формируют еще и код ответа, который затем анализируется программой), то программа не запустится (или не будет разрешен доступ к данным).

Общий принцип работы компьютера в этом случае следующий. После запроса на выполнение защищаемой программы происходят ее загрузка в оперативную память и инициализация контролирующей части.

На физическое устройство защиты, подсоединенное к компьютеру, посылается запрос. В ответ формируется код, посылаемый через микропроцессор в оперативную память для распознавания контролирующей частью программы.

В зависимости от правильности кода ответа программа либо прерывается, либо выполняется.

В дальнейшем сфера применения таких ключей значительно расширилась. Сегодня этот ключ используется для идентификации владельца, для хранения его личной электронной подписи, конфиденциальной информации, а также как кредитная смарт-карта или электронные деньги.

Таким образом, мы имеем сегодня недорогое средство для широкомасштабного внедрения смарт-ключей в качестве персональных идентификаторов или в составе так называемых ААА-систем (аутентификация, авторизация и администрирование).

До сих пор предлагалось оснащать компьютеры специальными считывателями, что, конечно, нереально.

Современные устройства биометрической аутентификации пользователей (столь часто показываемые в голливудских фильмах) типа систем, работающих с отпечатками пальцев или со снимками радужной оболочки глаза, стоят настолько дорого, что не найдут широкого практического применения.

При этом в любом случае следует помнить, что абсолютно надежной защиты не существует. Любую защиту можно сломать, поэтому необходимо искать оптимальное соотношение затрат на создание защиты и прогнозируемых затрат на ее взлом, учитывая также ценовое соотношение с самими защищаемыми продуктами.

Наилучшим решением, по мнению экспертов, являются смарт-карты — их невозможно подделать, вероятность сбоя в работе практически исключена, аутентификация пользователя производится на локальной рабочей станции, а не на сервере, то есть исключена возможность перехвата информации в сети и т.д. Единственным недостатком смарт-карты может быть только необходимость специального карт-ридера (устройства считывания), но эту проблему решают устройства, интегрированные со считывателем, которые подключаются напрямую к USB-порту. Эти небольшие высокотехнологичные устройства обеспечивают авторизацию владельца в компьютерных системах, осуществляют безопасное хранение сертификатов, электронных подписей и т.д. и могут использоваться в электронных платежных системах (электронных «кошельках» для Интернета).

Сегодня все острее встает проблема обеспечения безопасности при использовании сетевых технологий и все более насущной становится потребность в решениях по защите мобильных пользователей.

Появляются и беспроводные аппаратные ключи защиты приложений, работающие по технологии Bluetooth.

Так, тайваньская компания First International Computer продемонстрировала PDA с соответствующим модулем и беспроводной аппаратный ключ защиты приложений BlueGenie, разработанный в сотрудничестве с Silicon Wave.

HASP

дним из наиболее распространенных в России защитных устройств такого типа является устройство HASP (Hardware Against Software Piracy) от компании Aladdin, по сути ставшее стандартом де-факто. Aladdin Software Security R.D.

— это российская компания, представитель мирового лидера в области разработки и производства систем аутентификации, защиты информации при работе с Интернетом и защиты программного обеспечения от несанкционированного использования Aladdin Knowledge Systems Ltd (https://www.aladdin.ru/).

HASP — это аппаратно-программная инструментальная система, предназначенная для защиты программ и данных от нелегального использования, пиратского тиражирования и несанкционированного доступа к данным, а также для аутентификации пользователей при доступе к защищенным ресурсам.

В первых версиях это небольшое устройство подключалось к параллельному порту компьютера. Затем появились USB-HASP-устройства.

Иметь маленький USB-ключ значительно удобнее, чем большой 25-штырьковый сквозной разъем, да и часто возникающие проблемы с совместимостью ключей и устройств, работающих через параллельный порт, типа принтеров и ZIP-дисководов изрядно утомляли пользователей.

А с USB-устройствами работает автоматическое подключение (рlug-and-рlay), порты USB выносятся на переднюю панель, встраиваются в клавиатуру и монитор. А если даже такого удобного разъема под рукой нет, то в комплекте с этими ключами часто продают удлинители. Существуют несколько разновидностей ключей — с памятью, с часами и т.д.

Основой ключей HASP является специализированная заказная микросхема — ASIC (Application Specific Integrated Circuit), имеющая уникальный для каждого ключа алгоритм работы.

Принцип защиты состоит в том, что в процессе выполнения защищенная программа опрашивает подключенный к компьютеру ключ HASP. Если HASP возвращает правильный ответ и работает по требуемому алгоритму, то программа выполняется нормально.

В противном случае, по усмотрению разработчика программы, она может завершаться, переключаться в демонстрационный режим или блокировать доступ к каким-либо функциям программы.

Используя память ключа, разработчик может:

- управлять доступом к различным программным модулям и пакетам программ;

- назначать каждому пользователю защищенных программ уникальный номер;

- сдавать программы в аренду и распространять их демо-версии с ограничением количества запусков;

- хранить в ключе пароли, фрагменты кода программы, значения переменных и другую важную информацию.

У каждого ключа HASP с памятью имеется уникальный опознавательный номер, или идентификатор (ID-number), доступный для считывания защищенными программами и позволяющий различать пользователей.

Идентификатор присваивается электронному ключу в процессе изготовления, что делает невозможным его замену, но гарантирует надежную защиту от повтора.

С использованием идентификатора можно шифровать содержимое памяти и использовать возможность ее дистанционного перепрограммирования.

Hardlock

ardlock — это электронный ключ компании Aladdin, предназначенный для защиты приложений и связанных с ними файлов данных, позволяющий программировать ключи защиты и лицензировать авторское программное обеспечение. Механизм работы ключей Hardlock базируется на заказном ASIC-чипе со встроенной EEPROM-памятью.

Чип имеет сложную внутреннюю организацию и нетривиальные алгоритмы работы. Логику работы чипа практически невозможно реализовать с помощью стандартных наборов микросхем, его очень сложно воспроизвести, а содержащийся в его памяти микрокод — считать, расшифровать или эмулировать.

Такие ключи могут устойчиво работает во всех компьютерах (включая ноутбуки), на различных портах, в самых разных режимах, позволяя подключать через них практически любые устройства — принтеры, сканеры, модемы и т.п. А малый ток потребления позволяет каскадировать любое количество ключей.

Hardlock осуществляет защиту 16- и 32-разрядных приложений и связанных с ними файлов данных в прозрачном режиме. При чтении данные автоматически расшифровываются, при записи — зашифровываются с использованием заданного аппаратно-реализованного алгоритма. Эта возможность может использоваться также для хранения и безопасной передачи информации в сети Интернет.

eToken

ак уже говорилось, наилучшим решением сегодня в области защиты информации являются смарт-карты, но для их использования необходимы специальные устройства считывания (карт-ридеры). Эту проблему снимают устройства типа eToken — электронные смарт-ключи производства той же компании Aladdin, подключаемые напрямую к USB-порту.

eToken — это полнофункциональный аналог смарт-карты, выполненный в виде брелока.

Он напрямую подключается к компьютеру через USB-порт и не требует наличия дорогостоящих карт-ридеров и других дополнительных устройств.

Основное назначение eToken — аутентификация пользователя при доступе к защищенным ресурсам сети и безопасное хранение цифровых сертификатов, ключей шифрования, а также любой другой секретной информации.

Каждому брелоку eToken можно присвоить уникальное имя, например имя его владельца. Чтобы узнать имя владельца eToken, достаточно подключить брелок к USB-порту и открыть окно «Свойства». Однако получить доступ к защищенной памяти eToken и воспользоваться этим брелоком без знания специального PIN-кода нельзя.

Кроме того, eToken выполнен в прочном водонепроницаемом корпусе и защищен от воздействия окружающей среды. Он имеет защищенную энергонезависимую память (модели PRO и RIC снабжены микропроцессором). Небольшой размер позволяет носить его на связке с ключами.

Если нужно подключить к компьютеру несколько ключей одновременно, а USB-портов не хватает, то можно воспользоваться концентратором (USB-HUB). Для удобства применения eToken поставляется вместе с удлинителем для USB-порта.

Таким образом, eToken может стать универсальным ключом, легко интегрируемым в различные системы для обеспечения надежной аутентификации.

С его помощью можно осуществлять безопасный доступ к защищенным Web-страницам, к сетям, отдельным приложениям и т.д.

Универсальность применения, легкость в использовании, удобство для пользователей и администраторов, гарантированное качество делают его прекрасным средством при необходимости использовать цифровые сертификаты и защищенный доступ.

Secret Disk

случае если объем конфиденциальной информации довольно значителен, можно воспользоваться устройством Secret Disk, выполненным с применением технологии eToken. Secret Disk — это разработка компании Aladdin Software Security R.D., предназначенная для защиты конфиденциальной информации на персональном компьютере с ОС Windows 2000/XP.

Принцип защиты данных при помощи системы Secret Disk заключается в создании на компьютере пользователя защищенного ресурса — секретных дисков, предназначенных для безопасного хранения конфиденциальной информации.

Доступ к этой информации осуществляется посредством электронного ключа eToken, подсоединяемого к USB-порту компьютера. Доступ к информации, защищенной системой Secret Disk, получают только непосредственный владелец информации и авторизованные им доверенные лица, имеющие электронный ключ eToken и знающие его PIN-код.

Для других пользователей защищенный ресурс будет невидим и недоступен. Более того, они даже не догадаются о его наличии.

Устанавливая на компьютере систему Secret Disk, пользователь может быть уверен в сохранности защищаемых данных. Конфиденциальная информация не может быть просмотрена, скопирована, уничтожена или повреждена другими пользователями. Она не может быть использована посторонними при ремонте или краже компьютера, а также при утере съемного зашифрованного диска.

Для защиты корпоративных серверов используется специальная версия — Secret Disk Server. Особенностью системы Secret Disk Server также является отсутствие следов закрытого «контейнера с информацией» в файловой системе. Таким образом, если злоумышленники снимут диск с вашего сервера, то они не только не смогут расшифровать данные — они даже не увидят, где именно находится информация.

Заключение

ппаратно-программные средства защиты выпускаются в достаточном количестве (помимо лидера — компании Aladdin и другими производителями, в том числе и российскими).

Однако если говорить о программном обеспечении, то, пожалуй, единственным способом надежной защиты является перевод ее разработки из разряда ПО в разряд платформ. Иными словами, достаточно сложный программный комплекс требует при эксплуатации тесного сотрудничества с производителем.

Купить продукт легко, гораздо труднее правильно настроить его и поддерживать. Естественно, такой подход легко реализуем для систем корпоративного назначения, но плохо применим к коробочным программам для широкого пользователя.

Однако и в этом направлении работы уже давно ведутся (подписка на ПО, мультимедийные программы с онлайновым обращением и пр.), и производитель получает дополнительные возможности для улучшения защиты.

Что касается проблем аутентификации, то все чаще применяется технология PKI (Public Key Infrastructure), использующая системы сертификатов и специальных серверов для их проверки — центров сертификации CA (Certification Authorities).

Одни из самых популярных систем сертификации — RSA Keon, Baltimore, Verisign и Entrust, работающие по протоколам HTTP и LDAP (сертификаты X.509). Центр сертификации уже входит в поставку Windows 2000 Server; в платформе .Net будет встроена поддержка цифровых сертификатов.

Остается нерешенной только проблема защищенного хранения цифровых сертификатов.

Однако даже индивидуальным пользователям к таким хранилищам стоит относиться с опаской: если специальное устройство хранит все пароли пользователя (в том числе и его private key) и впускает его в систему по аппаратному ключу, то достаточно подобрать к этому устройству один пароль — и все секреты как на ладони…

КомпьютерПресс 3’2003

Устройство аппаратного шифрования данных с интерфейсом USB (стр. 1 из 12)

Информация — это одна из самых ценных вещей в современной жизни. Появление глобальных компьютерных сетей сделало простым получение доступа к информации. Легкость и скорость доступа к данным с помощью компьютерных сетей, таких как Интернет, сделали значительными следующие угрозы безопасности данных:

− неавторизованный доступ к информации;

− неавторизованное изменение информации;

− неавторизованный доступ к сетям и другим сервисам;

Вне зависимости от того, насколько ценна информация, хранящаяся на компьютере, законодательством она признается объектом частной собственности. Владелец этой информации, имеет право определять правила ее обработки и зашиты, а также предпринимать необходимые меры для предотвращения утечки, хищения, утраты и подделки информации.

На сегодняшний день для защиты информации от несанкционированного доступа применяются программные, аппаратные и программно-аппаратные средства.

Программная реализация системы защиты информации имеет низкую стоимость, но качество защиты данных невысокое. Аппаратная реализация, обеспечивает более высокое качество защиты информации, но цена таких технических решений возрастает.

Программно-аппаратные системы для защиты информации предоставляют пользователю гибкость настройки и высокую защищенность данных.

Программно-аппаратная криптосистема состоит из электронного устройства, которое подключается к персональному компьютеру и программного обеспечения для работы с устройством.

В таких системах выполнение функций, некритичных к скорости работы и безопасности, перекладывается на программное обеспечение, что способствует снижению их стоимости.

Целью данной работы является создание программно-аппаратного комплекса, который обеспечивает надежную защиту информации и не создает неудобств при эксплуатации.

Любая ценная информация, которая распространяется на разнообразных носителях, или по каналам связи в локальных и глобальных сетях, может быть модифицирована по некоторым правилам, с целью сохранения ее конфиденциальности и целостности [1].

Чтобы предупредить потерю целостности информации применяют помехоустойчивое кодирование, которое фиксирует нарушения целостности данных и предоставляет возможность их полного или частичного восстановления.

Для уменьшения объема информации, которая должна быть передана адресату, применяют сжатие (архивацию) данных.

Часть архивной информации может быть предназначена для возможности восстановления содержимого архива после ошибок при транспортировке по электронным каналам связи, либо в результате повреждения носителей с исходными данными.

Важным преимуществом использования сжатия информации является то, что с уменьшением объема данных, которые необходимо передать адресату, уменьшается вероятность возникновения ошибок и потери целостности данных.

Несмотря на преимущества кодирования и сжатия информации, существуют проблемы, которые нельзя решить с помощью этих методов.

Целью кодирования информации является предотвращение ее повреждения. Кодирование не изменяет статистических характеристик информации, так как код для восстановления отбрасывается сразу после проверки целостности данных.

Архивация информации уменьшает ее избыточность. Для того чтобы сделать это как можно эффективнее, используются специальные алгоритмы, которые не предназначены для сокрытия статистических зависимостей между частями исходного сообщения. В большинстве случаев достаточно просто реализовать обратное преобразование.

С целью обеспечения конфиденциальности информации используют особый вид преобразований, который называется «шифрование» [1]. Целью шифрования является сокрытие содержательной и статистической зависимости между частями исходного сообщения.

В качестве устройств шифрования наиболее широко используют три вида шифраторов: программные, аппаратные и программно-аппаратные. Основное различие между ними заключается не только в способе реализации шифрования и степени надежности защиты данных, но и в цене. Стоимость аппаратных шифраторов существенно выше программных, но это окупается за счет более высокого качества защиты информации.

В данной работе будет реализовано аппаратное шифрование, потому что этот метод:

· гарантирует неизменность самого алгоритма, тогда как программный алгоритм может быть намеренно модифицирован.

· исключает какое-либо вмешательство в процесс шифрования.

· использует аппаратный датчик случайных чисел, который гарантирует случайность генерации ключей шифрования и повышает качество реализации криптографических алгоритмов.

· позволяет напрямую загружать ключи шифрования в шифропроцессор, минуя оперативную память компьютера (в программной реализации ключи находятся в памяти во время работы шифратора).

1.2

Большая часть устройств для аппаратного шифрования реализована в виде PCI плат расширения или приборов типа USB-ключ. Производителями подобных продуктов являются, в основном, Россия, США и Япония.

1.2.1

В России лидером по производству шифровального оборудования является компания “Анкад”. Одной из ведущих разработок этой фирмы является линейка устройств под названием “Криптон”. Все устройства взаимодействуют с компьютером через интерфейс PCI. Программное обеспечение устройств “Криптон” позволяет:

· шифровать компьютерную информацию (файлы, группы файлов и разделы дисков), обеспечивая их конфиденциальность;

· осуществлять электронную цифровую подпись файлов, проверяя их целостность и авторство;

· создавать прозрачно шифруемые логические диски, максимально облегчая и упрощая работу пользователя с конфиденциальной информацией;

· формировать криптографически защищенные виртуальные сети, шифровать IP-трафик и обеспечивать защищенный доступ к ресурсам сети мобильных и удаленных пользователей;

· создавать системы защиты информации от несанкционированного доступа и разграничения доступа к компьютеру.

Основные технические данные и характеристики

Алгоритм шифрования ГОСТ 28147-89

Размерность ключа шифрования, бит 256 Количество уровней ключевой системы 3

Датчик случайных чисел аппаратный (аттестован экспертной организацией)

Шина PCI (Bus Master, Target)

Реализация алгоритма шифрования аппаратная

Скорость шифрования, Кбайт/с до 8500

Носители ключей дискеты, смарт-карты

Рис. 1.1 – Внешний вид устройства “Криптон-7”

1.2.2 “ruToken”

Другим устройством, обеспечивающим аппаратную криптографическую защиту данных, является электронный брелок “ruToken”. Брелок взаимодействует с компьютером через интерфейс USB. “ruToken” может использоваться для решения следующих задач:

· Аутентификация − замена парольной защиты при доступе к БД, Web-серверам, VPN-сетям и security-ориентированным приложениям на программно-аппаратную аутентификацию; − защищенные соединения при доступе к почтовым серверам, серверам баз данных, Web-серверам, файл-серверам, аутентификации при удаленном доступе.

· Защита данных − защита информации (шифрование по ГОСТ 28147-89); − защита электронной почты (ЭЦП, шифрование); − защита доступа к компьютеру (авторизация пользователя при входе в операционную систему).

Рис. 1.2 – Внешний вид устройства ruToken

Общие технические характеристики ruToken:

· Аппаратное шифрование по ГОСТ 28147-89;

· Файловая система по ISO 7816;

· 8, 16 или 32 Кбайт энергонезависимой памяти;

· Поддержка PC/SC, PKCS#11, MS CryptoAPI, X.509.

· Базируется на защищенном микроконтроллере;

· Интерфейс USB (USB 1.1 / USB 2.0);

· EEPROM память 8, 16 и 32 Кб;

· 2-факторная аутентификация (по факту наличия ruToken и по факту предъявления PIN-кода;

· 32-битовый уникальный серийный номер;

· Поддержка ОС Windows 98/ME/2000/XP/2003;

· Поддержка стандартов ISO/IEC 7816, PC/SC, ГОСТ 28147-89, MS CryptoAPI и MS SmartcardAPI;

· Возможность интеграции в любые smartcard-ориентированные программные продукты (e-mail-, internet-, платежные системы и т.п.).

1.3.1

Рис. 1.3 – Структура устройства криптографической защиты данных «Криптон-9»

Блок управления, служит для управления работой всего шифратора. Обычно он реализован на базе микроконтроллера.

Шифропроцессор представляет собой специализированную микросхему или микросхему программируемой логики (PLD — Programmable Logic Device), которая выполняет шифрование данных.

Для генерации ключей шифрования в устройстве предусмотрен аппаратный датчик случайных чисел (ДСЧ), вырабатывающий статистически случайный и непредсказуемый сигнал, преобразуемый затем в цифровую форму.

Обмен командами и данными между шифратором и компьютером обеспечивается контроллером. Для хранения программного обеспечения микроконтроллера необходима энергонезависимая память, реализованная на одной или нескольких микросхемах. Это же внутреннее ПЗУ используется для записи журнала операций и других целей.

При хранении ключевой информации на дискете ее считывание производится через системную шину компьютера и существует возможность перехвата.

Поэтому аппаратные шифраторы обычно снабжают интерфейсом для непосредственного подключения устройств хранения ключей. Наиболее распространенные среди них — разъемы для подключения считывателей смарт-карт (рис.

1.4) и разъемов для работы с электронными таблетками Touch Memory.

Информационная безопасность

1. Программно-аппаратные средства защиты.

1.1. Secret Disc

Secret Disk 4 – система защиты конфиденциальной информации и персональных данных от несанкционированного доступа и раскрытия конфиденциальной информации, хранящейся и обрабатываемой на персональном компьютере или ноутбуке, когда есть риск его кражи, утери или несанкционированного использования.

Secret Disk 4 позволяет защищать шифрованием системный раздел жёсткого диска. Для доступа к загрузке операционной системы пользователь должен подключить USB-ключ eToken или смарт-карту и ввести PIN-код.

Также Secret Disk 4 позволяет зашифровать несистемные разделы жёстких дисков, тома на динамических дисках, съёмные носители (USB-диски, Flash-диски, ZIP, магнитооптические диски, дискеты, карты памяти для мобильных устройств и т.п.), а также создавать виртуальные зашифрованные диски в виде файлов-контейнеров.

Операции первоначального шифрования, перешифрования и расшифрования проводятся в фоновом режиме и не мешают работе пользователя.

1.2. Электронный ключ eToken

Возможности использования:

Хранение ключевой информации криптопровайдера LIRCSP (цифровые сертификаты, закрытые ключи ЭЦП и шифрования) в памяти eToken.

Хранение ключевой информации в мобильном защищённом носителе значительно надёжнее, чем в реестре компьютера или на дискете, где она может быть удалена, повреждена или к ней может иметь место несанкционированный доступ в результате подбора злоумышленником пароля пользователя.

Усиление безопасности приложений, использующих криптопровайдер LIRCSP. Любые приложения, использующие криптопровайдер LIRCSP , могут сразу после установки продукта начать использовать eToken для хранения ключевой информации. Никаких изменений в код продукта вносить не требуется.

Преимущества:

Безопасность ключевой информации. Ключевая информация криптопровайдера LIRCSP (цифровые сертификаты, закрытые ключи ЭЦП и шифрования) хранится в защищённой PIN-кодом памяти eToken, а не на диске компьютера. Сам eToken аппаратно защищён от перебора PIN-кодов.

Электронные ключи и смарт-карты eToken PRO соответствуют требованиями руководящего документа Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации.

Классификация автоматизированных систем и требования по защите информации», сертифицированы по международному стандарту безопасности FIPS 140-1 (уровни 2 и 3), а используемая в них операционная система — по стандарту ITSEC Level E4.

1.3. Secret Net 5.0.

Secret Net 5.0 автономный вариант – система защиты информации от несанкционированного доступа нового поколения, которая реализует требования руководящих документов и ГОСТ по защите информации, не ограничивая возможности ОС и прикладного программного обеспечения.

Secret Net 5.0 – это программно-аппаратный комплекс, который обеспечивает защиту серверов, рабочих станций и мобильных ПК, работающих под управлением операционных систем Windows 2000, Windows ХР и Windows 2003.

Возможности Secret Net 5.0:

— защита от загрузки с внешних носителей

— полномочное управление доступом

— разграничение доступа к устройствам

— замкнутая программная среда

— контроль целостности

— шифрование файлов

— гарантированное уничтожение данных

— контроль аппаратной конфигурации компьютера

— контроль печати конфиденциальной информации

— регистрация событий

1.4. Аккорд-АМДЗ 5.5

СЗИ НСД Аккорд-АМДЗ – это аппаратный модуль доверенной загрузки (АМДЗ) для IBM-совместимых ПК – серверов и рабочих станций локальной сети, обеспечивающий защиту устройств и информационных ресурсов от несанкционированного доступа.

«Доверенная загрузка» – это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и идентификации/аутентификации пользователя.

Комплекс начинает работу сразу после выполнения штатного BIOS компьютера – до загрузки операционной системы, и обеспечивает доверенную загрузку ОС, поддерживающих файловые системы FAT 12, FAT 16, FAT 32, NTFS, HPFS, EXT2FS, EXT3FS, FreeBSD, Sol86FS, QNXFS, MINIX.

Это, в частности, ОС семейств MS DOS, Windows (Windows 9x, Windows ME, Windows NT, Windows 2000, Windows XP, Windows 2003, Windows Vista), QNX, OS/2, UNIX, LINUX, BSD и др.

Аккорд-АМДЗ может быть реализован в 5 основных вариантах: Аккорд-5 (для шинного интерфейса PCI), унифицированный контроллер для шин PCI и PCI-X – Аккорд-5МХ, его функциональный аналог в стандарте mini-PCI – Аккорд-5МХ mini-PCI, унифицированный контроллер (PCI, PCI-X) Аккорд-5.

5, имеющий мощную аппаратно реализованную криптографическую подсистему, а также его версия для шины PCIe – Аккорд-5.5.e.

Контроллеры могут быть оснащены интерфейсом блокировки двух и более физических каналов (FDD, HDD (IDE), ATX, EATX). В Аккорд-5.

5 также реализована возможность отключения питания компьютера в случае, если за N секунд не начал работу BIOS АМДЗ.

Аккорд-АМДЗ позволяет использовать для идентификации пользователей смарт-карты, устройства iButton, устройства считывания отпечатков пальцев, а также устройство ШИПКА.

1.5. Электронный замок «Соболь»

Электронный замок «Соболь» может применяться как устройство, обеспечивающее защиту автономного компьютера, а также рабочей станции или сервера, входящих в состав локальной вычислительной сети.

Система защиты Электронный замок «Соболь» обладает следующими возможностями:

— идентификация и аутентификация пользователей.

— запрет загрузки ОС со съемных носителей.

— контроль целостности программной среды.

Возможности по идентификации и аутентификации пользователей, а также регистрация попыток доступа к ПЭВМ не зависят от типа использующейся ОС.