- Вирус-шифровальщик WannaCry: что делать?

- Как не стать жертвой вируса-шифровальщика Wana Decryptor?

- Как вылечится от вируса-шифровальщика Wana Decrypt0r?

- Как восстановить зашифрованные Wana Decryptor файлы?

- Как остановить распространение вируса в сети?

- Вирус-вымогатель заразил 200 тыс. компьютеров по всему миру. Как защититься

- Как защититься?

- WannaCry и Украина: как защититься от глобального компьютерного вируса

- Зашифрованный мир: как работает WannaCry и что умеют программы-вымогатели?. Фото

- Вирус WannaCry. Атака и распространение. Как защититься от шифровальщика WannaCry? Лечение вируса

- Сводка крупнейших мировых вирусных атак за период 1988-2017 годы.

- Таблица 1 – Крупнейшие компьютерные вирусные атаки в мире. Характеристики на год появления вируса

- Кибератака вирусом шифровальщиком WannaCry

- Перевод WannaCry

- Тенденции развития вредоносных компьютерных программ

- Как защититься от вируса WannaCry?

- Таблица 2 – Исследование киберзащищенности b2b сегмента в странах Северной Америке, Великобритании и Азии. SecureWorks, 2016 г.

- Защита от вирусов № 1. Резервные копии.

- Защита от вирусов № 2. Обновления системы

- Защита от вирусов № 3. Аккуратная работа с электронной почтой

- Защита от вирусов № 4. Решения класса «песочница»

- Защита от вирусов № 5. Распределенная система хранения данных

- Лечение WannaCry. Что делать, если защищаться уже поздно?

- Dont WannaCry? Как защитить компьютер от вируса-вымогателя

- Все, что известно о вирусе WannaCry и Petya.A

- Как действует вирус?

- Кто стал жертвой wannacry в мае?

- Как защититься?

- Кого больше всего атакует petya.a?

- Что происходит с жертвами после заражения?

- Как удалить петю?

- Как расшифровать файлы после пети?

- Антивирусы могут вылечить

Вирус-шифровальщик WannaCry: что делать?

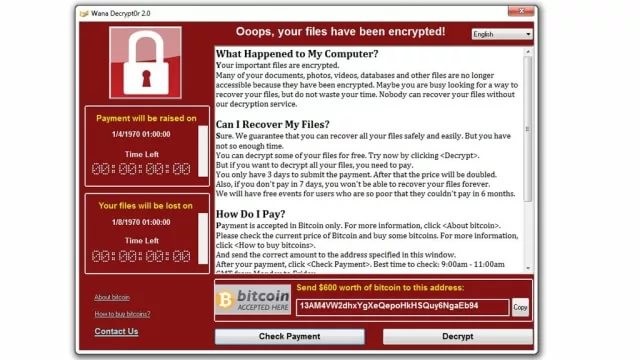

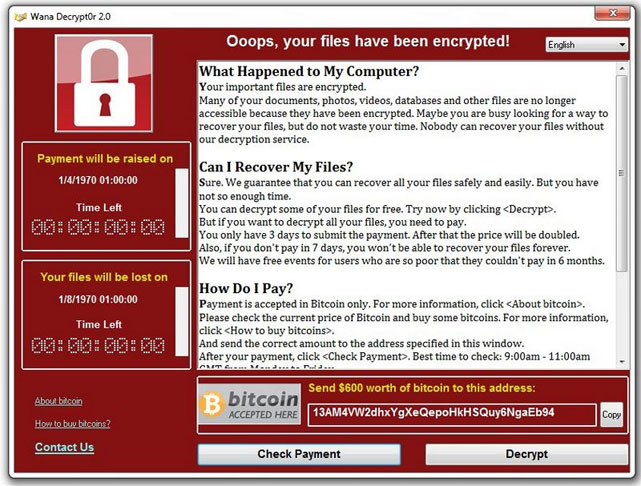

По всему миру прокатилась волна нового вируса-шифровальщика WannaCry (другие названия Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), который зашифровывает документы на компьютере и вымогает 300-600 USD за их декодирование. Как узнать, заражен ли компьютер? Что надо сделать, чтобы не стать жертвой? И что сделать, чтобы вылечиться?

По данным Якоба Крустека (Jakub Kroustek) из Avast, уже заражено свыше 100 тысяч компьютеров. 57% из них приходится на Россию (не правда ли странная избирательность?). Касперский сообщает о регистрации более 45 тысяч заражений.

Заражению подвергаются не только серверы, но и компьютеры обычных людей, на которых установлены операционные системы Windows XP, Windows Vista, Windows 7, Windows 8 и Windows 10.

Все зашифрованные документы в своем названии получают приставку WNCRY.

Защиту от вируса нашли еще в марте, когда Microsoft опубликовала «заплатку», но судя по разразившейся эпидемии, многие пользователи, включая системных администраторов, проигнорировали обновление системы безопасности компьютера. И случилось то, что случилось – Мегафон, РЖД, МВД, и другие организации трудятся над лечением своих зараженных компьютеров.

Учитывая глобальный масштаб эпидемии, 12 мая Майкрософт опубликовала обновление защиты и для давно уже не поддерживаемых продуктов – Windows XP и Windows Vista.

Проверить заражен ли компьютер можно, воспользовавшись антивирусной утилитой, например, Kaspersky Virus Removal Tool или AVZ (тоже рекомендуется на форуме поддержки компании Касперского).

Как не стать жертвой вируса-шифровальщика Wana Decryptor?

Первое, что Вы должны сделать – закрыть дырку. Для этого скачайте обновление системы безопасности MS17-010 и установите его. Если у Вас старая операционная система – обновление вы найдете здесь.

После установки обновлений, компьютер надо будет перегрузить.

Как вылечится от вируса-шифровальщика Wana Decrypt0r?

Когда антивирусная утилита, обнаружит вирус, она либо удалит его сразу, либо спросит у вас лечить или нет? Ответ – лечить.

Как восстановить зашифрованные Wana Decryptor файлы?

Ничего утешительного на данный момент сообщить не можем. Пока инструмента по расшифровке файлов не создали. Пока остается только подождать, когда дешифровщик будет разработан.

По данным Брайана Кребса (Brian Krebs), эксперта по компьютерной безопасности, на данный момент преступники получили лишь 26’000 USD, то есть только около 58 человек согласилось заплатить выкуп вымогателям. Восстановили ли они свои документы при этом, никто не знает.

Как остановить распространение вируса в сети?

В случае с WannaCry решением проблемы может стать блокировка 445 порта на Firewall (межсетевой экран), через которое идет заражение.

Посмотреть заражение по миру можно на интерактивной карте

Windows, Новости, Операционные системы • WannaCry, вирус

Вирус-вымогатель заразил 200 тыс. компьютеров по всему миру. Как защититься

12 мая в сети появились первые сообщения о вирусе-вымогателе WannaCry, который блокирует компьютеры пользователей по всему миру, требуя от жертв выкуп. Всего за несколько дней киберпреступникам удалось заразить 200 тыс.

компьютеров в 150 странах. Жертвами стали обычные пользователи, компании, банки, больницы и другие учреждения.

Вирус угрожает владельцам устройств под управлением Windows, которые не установили последний пакет обновлений от Microsoft.

WannaCry распространяется в виде фишинговой рассылки. Чтобы разблокировать компьютер, жертва должна отправить хакерам 300 долларов.

Если в течение 3 дней пользователь не отправляет деньги, сумма увеличивается вдвое. Когда проходит 7 дней, а оплата на счет не поступает, вирус удаляет все данные с компьютера.

По данным , на счета преступников уже поступило 42 тыс. долларов, но попыток снять средства пока не зафиксировали.

Пораженный вирусом компьютер на железнодорожной станции, Германия

13 мая распространение вимогателя удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Вирус зачем-то обращался к нему и продолжал шифрование файлов на компьютере жертвы, если обращение было неудачным. Тем не менее, уже 14 мая хакеры выпустили обновление WannaCry.

Вирусу больше не нужно связываться с доменом, чтобы работать, поэтому 15 мая ожидается новая волна атак на ПК.

Как защититься?

Владельцы Mac в безопасности, WannaCry не работает на этой платформе. В зоне риска оказались пользователи ОС Windows, которые не установили последние апдейты. Самый простой способ защититься — установить актуальные обновления.

Уязвимость, которую использует вирус-вымогатель, Microsoft устранила еще в марте. Кроме того, компания добавила информацию о вирусе в свой антивирус Windows Defender.

Другие производители антивирусов тоже работают над защитными механизмами для своих продуктов.

После появления первых сообщений о распространении вируса, Microsoft в срочном порядке выпустила обновление даже для тех версий Windows, которые больше не поддерживает. Апдейт прилетел даже на Windows XP.

Основная рекомендация по защите от WannaCry — всегда создавайте резервные копии важных файлов и никогда не открывайте письма от неизвестных адресатов с подозрительными ссылками.

Следите за обновлениями, мы будем держеть вас в курсе новостей, связанных с последней вирусной атакой.

WannaCry и Украина: как защититься от глобального компьютерного вируса

Существует несколько способов, как обезопасить свой компьютер от вируса WannaCry, который затронул больше 200 тысяч пользователей и стал главным героем крупнейшей кибератаки в мире.

Как сообщает Tjournal.ru, угроза заражения вирусом не затронет пользователей macOS, в то время как обладателям компьютеров на операционной системе Windows следует побеспокоиться. Речь идёт о Windows Vista, 7, 8, 8.1 и 10, а также Windows Server 2008/2012/2016.

Превентивные меры

В марте 2017 года Microsoft отчиталась о закрытии уязвимости, через которую 12 мая были заражены компьютеры. Скорее всего, программа в случайном порядке распространилась только на тех, кто вовремя не обновился. С сайта Microsoft можно скачать патч MS17-010, который закроет уязвимость.

После установки следует перезагрузить компьютер. Как заверили в Microsoft, пользователи антивируса Windows Defender автоматически защищены от вируса. Для сторонних антивирусов вроде Kaspersky или Symantec также стоит загрузить последнюю версию.

В антивирусе необходимо включить компонент «Мониторинг системы». Затем нужно проверить систему: в случае обнаружения вредоносных атак (MEM:Trojan.Win64.EquationDrug.gen) — вновь перезагрузить систему и убедиться, что патч MS17-010 установлен.

Как удалить

Если обезопасить компьютер заранее не удалось, следует выполнить несколько действий по удалению Wncry.

Стоит включить безопасный режим с загрузкой сетевых драйверов. В Windows 7 это можно сделать при перезагрузке системы после нажатия клавиши F8. Также есть инструкции по выполнению этого шага для остальных версий, в том числе Windows 8 и Windows 10.

Можно самостоятельно удалить нежелательные приложения через «Удаление программ». Однако чтобы избежать риска ошибки и случайного ущерба системе, стоит воспользоваться антивирусными программами вроде SpyHunter Anti-Malware Tool, Malwarebytes Anti-malware или STOPZilla.

Как восстановить

Последний шаг для обычного пользователя — восстановление зашифрованных файлов, которое следует выполнять только после удаления Wncry. В противном случае можно нанести ущерб системным файлам и реестрам.

Для восстановления файлов можно использовать декрипторы, а также утилиту Shadow Explorer (вернёт теневые копии файлов и исходное состояние зашифрованных файлов) или Stellar Phoenix Windows Data Recovery. Для жителей стран бывшего СССР есть бесплатное (для некоммерческого использования) решение R.saver от русскоязычных разработчиков.

Эти способы не гарантируют полного восстановления файлов.

Карта заражения вирусом в мире

Как работает вирус

Отметим, что вирус представляет собой новую версию WannaCry (WNCRY) и называется Wana Decrypt0r 2.0. Есть несколько способов заразить им компьютер. Вредоносное программное обеспечение может прийти по электронной почте или пользователь рискует случайно скачать его сам — например, загрузив что-то пиратское с торрентов, открыв окно с поддельным обновлением и скачав ложные файлы установки.

Но основным вариантом становятся отправленные на электронную почту письма. Жертва получает инфекцию, кликнув по вредоносному вложению. Чаще всего речь идёт о файлах с расширениями js и exe, а также документах с вредоносными макросами (например, файлах Microsoft Word).

Как распространялся вирус

Проникнув в систему, троян сканирует диски, шифрует файлы и добавляет к ним всем расширение WNCRY: так данные перестают быть доступны без ключа расшифровки. Доступ блокируется как к изображениям, документам и музыке, так и системным файлам.

Есть риск, что после создания зашифрованных копий вирус удалит оригиналы. Даже если антивирус блокирует приложение постфактум, файлы уже зашифрованы, и хотя программа недоступна, информация о блокировке размещена на экране рабочего стола — вместо обоев.

Каждая жертва программы-вымогателя видит предложение бесплатно расшифровать некоторые файлы и заплатить за восстановление доступа ко всему остальному. Потерпевшему предлагается приобрести биткоины и отправить указанную сумму на кошелёк. Однако никто не гарантирует, что после уплаты выкупа устройство перестанет быть парализованным.

Как в Украине

Несмотря на заявление Государственной службы специальной связи и защиты информации Украины, что Украине удалось избежать кибератаки, оценить масштабы вреда, нанесенного Украине, пока сложно.

«Я точно и достоверно знаю, что пострадали несколько банков из первой десятки», — сказал «Вестям» траблшутер Сергей Креймер. В банковской среде эту информацию не подтвердили. Пострадали также небольшие предприятия и обычные пользователи.

Согласно данным сайта malwaretech.com (в онлайн-режиме отслеживает случаи заражения вирусом WannaCrypt по всему миру), в Украине пострадали компьютеры в нескольких десятках городов, включая Киев.

«Я предполагаю, что у нас меньше пострадавших, чем за рубежом, т.к. мы были в «зоне затишья» — после майских праздников не все включились в работу.

Ну и больше информации о пострадавших появится в начале рабочей недели», — считает IT-эксперт Геннадий Гулак.

По словам главы совета ассоциации «Телекоммуникационная палата Украины» Татьяны Поповой, для Украины подобные киберугрозы остаются актуальными еще и потому, что в нашей стране остро стоит проблема нелицензионного ПО, которое не обновляется и не реагирует оперативно на подобные атаки. Потому риски, конечно, есть.

Реакция Microsoft

Президент Microsoft Брэд Смит уверен, что кибератака вируса-вымогателя WannaCry связана с кражей данных об уязвимостях, которые собирало американское Агентство национальной безопасности.

«Ранее мы уже видели, как данные об уязвимостях, которые собирало ЦРУ, появились на Wikileaks. Сейчас украденные у АНБ данные об уязвимостях ударили по пользователям по всему миру», — объяснил он.

«Неоднократно эксплойты (программы, использующие уязвимость для взлома), находящиеся в руках государственных органов, попадали в открытый доступ и причиняли масштабный ущерб», — добавил глава Microsoft.

Европол в шоке

В свою очередь, директор Европола Роб Уэйнрайт говорит, что в полицейской служба Европейского союза, никогда не видели ничего подобного. «По последним подсчетам, пострадали более 200 тысяч пользователей по меньшей мере в 150 странах. Среди пострадавших много компаний, в том числе крупных корпораций», — сказал Уэйнрайт.

В агентстве также заявили, что считают необходимым провести международное расследование кибератаки, затронувшей несколько десятков стран. Европол подчеркивал, что тесно сотрудничает подразделениями по борьбе с киберпреступлениями в странах, затронутых кибератакой, а также взаимодействует с ключевыми партнерами в этой сфере.

Соцсети

Не обошлось и без доли юмора. В соцсетях тут же принялись высмеивать кибератаку и ее возможные последствия. Пользователи шутили, что вирус-вымогатель «хочет ввести налог на малодетность и повысить НДС» и предлагают использовать фольгу для защиты.

Как сообщал «Обозреватель», 12 мая состоялась крупнейшая всемирная кибератака: вирус охватил не менее 57 тысяч компьютеров.

Ранее стало известно о хакерской атаке больниц в Великобритании: госпитали прекратили прием пациентов, хакеры потребовали от медучреждений выкуп. Также вирус добрался до внутренней компьютерной системы российского МВД.

Зашифрованный мир: как работает WannaCry и что умеют программы-вымогатели?. Фото

Заражение, как установили криминалисты (компании автора, Group IB — Forbes) происходит не через почтовую рассылку, а весьма необычным образом: WannaCry сам сканирует сеть на предмет уязвимых хостов (на скриншоте — список IP адресов, которые сканирует вирус со скоростью 50 000 000 IP в минуту) и, используя сетевую уязвимость ОС Windows, устанавливается на компьютеры. Этим объясняется скорость распространения: вирус работает не по конкретным целям, а «прочесывает» сеть и ищет незащищенные устройства. WannaCry шифрует файлы, но не все, а наиболее ценные — базы данных, почту, потом блокирует компьютеры и требует выкуп за восстановление доступа к данным — $300 в биткоинах. К тому же, если зараженный компьютер попал в какую-то другую сеть, вредоносная программа распространится и в ней тоже – отсюда и лавинообразный характер заражений.

Есть еще одна причина успеха стиль масштабной атаки. WannaCry, как предположили эксперты, использует известную сетевую уязвимость ОС Windows, которая хотя и была закрыта Microsoft — в марте было выпущено обновление Security Bulletin MS17-010, но не все пользователи его установили.

Любопытно другое: эксплоит ETERNALBLUE — оказался из арсенала шпионских инструментов Агентства национальной безопасности США (АНБ), которые были выложена в открытый доступ хакерами Shadow Brokers.

Это не первый случай — с помощью одного из инструментов АНБ — бэкдора DOUBLEPULSAR из утечки Shadow Brokers хакерам удалось заразить более 47 000 компьютеров OC Windows в США, Великобритании, на Тайване.

Наследство Поппа

Программы-вымогатели известны давно: еще в конце 80-х вирус AIDS («PC Cyborg»), написанный Джозефом Поппом, скрывал каталоги и шифровал файлы, требуя выплатить около $200 за «продление лицензии».

Сначала программы-вымогатели были нацелены только на обычных людей, использующих компьютеры под управлением Windows, но сейчас сама угроза стала серьезной проблемой для бизнеса: программ появляется все больше, они становятся дешевле и доступнее. Вымогательство с использованием вредоносных программ — основная киберугроза в 23 странах Евросоюза.

Один из самых распространенных вирусов-вымогателей программа CryptoLocker — начиная с сентября 2013 года заразил более четверти миллиона компьютеров в странах ЕС.

В 2016 году количество атак шифровальщиков резко увеличилось – по оценкам аналитиков, более, чем в сто раз по сравнению с предыдущим годом.

Это – нарастающий тренд, причем под ударом, как мы увидели сегодня, совершенно различные компании и организации. Угроза актуальна даже для некоммерческих организаций.

Так как для каждой крупной атаки вредоносное ПО модернизируется и тестируется злоумышленниками на «прохождение» через антивирусную защиту, антивирусы, как правило, против них бессильны.

Преступники стараются зашифровать не просто файлы, а базы данных 1С, рабочие документы, резервные копии и т.д. Именно поэтому жертвой вымогателей чаще всего становятся аудиторские, кредитно-финансовые и бухгалтерские компании, аккумулирующие большие массивы финансовой информации — потерять их, особенно в на этапе сдачи годового отчета — большая угроза для любой компании.

Шифрование, используемое этими программами, надежно, и найти альтернативного способа кроме, как получить ключ расшифровки данных от атакующего, либо с его сервера невозможно. После того, как файлы зашифрованы, появляется сообщение, в котором описывают сколько и куда необходимо перевести денег, чтобы получить ключ расшифровки. Как правило оплата производится в Bitcoin.

Многие соглашаются заплатить вымогателям, лишь бы восстановить доступ к драгоценным данным, и тем самым финансируют развития этого вида киберпреступлений. Основной способ распространения таких программ – рассылки по электронной почте вложений под видом банковских выписок, счетов, актов-сверок, уведомлений о вызове в суд и т.п.

(но как мы говорили выше, WannaCry распространяется по-другому).

Торжество вымогателей

Почему так распространены программы-вымогатели? На это есть несколько причин:

- Обмен данными. Рост количества атак на компании связан в том числе с тем, что владельцы бот-сетей начали продавать доступы к компьютерам с критичными финансовыми системами, из которых нельзя похить деньги, но потеря данных из которых критична для бизнеса. Некоторые хакеры, управляющие банковскими троянами, в первую очередь интересуются компьютерами с системами дистанционного банковского обслуживания, и часто обнаруживают компьютеры бухгалтеров, которые привыкли работать удаленно в 1С. Поэтому они начали продавать информацию о таких компьютерах своим «партнерам», чтобы те шифровали данные и извлекали из этого прибыль. По аналогичной схеме доступы к системам могут быть проданы кибертеррористам или игрокам, заинтересованным в кибершпионаже.

- Развитие сервисов, упрощающих атаки. Появились новые партнерские программы по распространению программ-вымогателей, предоставляющие любому желающему возможность сгенерировать исполняемый файл вымогателя, который может быть использован для заражения устройств жертв, и среду для переписки с требованиями выкупа. 20% от выкупа перечисляются создателю сервиса.

- Повышение вероятности выплаты. Кроме того, хакеры начали проверять серверы с подобранными паролями на наличие систем с данными, потеря доступа к которым с высокой степенью вероятности приведет к выплате суммы, требуемой вымогателями.

- Наиболее важная информация хранится на серверах, а самой популярной операционной системой для серверов является Linux. Поэтому атакующие создали вымогателей, которые шифруют данные на Linux-серверах.

- Увеличение количества атак на мобильные устройства. Так, вымогатели для Android после шифрования выводят на экран устройства страницу, написанную на HTML/JS коде, с требованием перевести деньги на счет злоумышленника. В феврале 2016 года компания Blue Coat зафиксировала распространение программы-вымогателя под Android через набор эксплойтов. На вредоносном сервере был скрипт с эксплойтом под libxslt, который был в утечке Hacking Team. iOS-устройства тоже оказываются в зоне опасности. Установить вредоносное программное обеспечение на устройство Apple непросто, поэтому мошенники придумали особый подход. Специальное вредоносное ПО, используя базу перехваченных логинов и паролей от iCloud, автоматически заходит в iCloud, сбрасывает пароль, меняет привязанный адрес электронной почты, блокирует все устройства, привязанные к AppleID и настраивает окно блокировки таким образом, чтобы оно отображало требование атакующего перевести деньги за разблокировку.

- Шифрование IoT-устройств (Internet of Things, «интернет вещей» — Forbes). С появлением популярных производителей IoT-устройств возникнет и рынок информации об их уязвимостях. IoT-устройства будут использоваться и в мошеннических схемах, например, для перенаправления на фишинговые сайты, демонстрации рекламы с предложением скачать вредоносные программы, замаскированные под легальные, и т.п.

Как минимизировать риски?

- Резервное копирование! Лучше всего создать две резервные копии: одна пусть хранится в облаке (не забудьте использовать сервис, который делает автоматическое резервное копирование ваших файлов) и еще одна копия на портативном жестком диске, флэш-накопителе, резервном ноутбуке. Не забудьте их отключить от вашего компьютера после завершения копирования.

- Своевременно обновляйте вашу операционную систему (ОС)! Не выключайте «эвристические функции», так как они помогают поймать образцы вымогателей, которые еще не были официально обнаружены.

- Не доверяйте никому. Буквально. Любая учетная запись может быть скомпрометирована и вредоносные ссылки могут прийти с почтовых ящиков или аккаунтов ваших друзей и коллег. Никогда не открывайте вложения в сообщениях электронной почты от кого-то вы не знаете.

- Включите опцию «Показывать расширения файлов» в настройках Windows на своем компьютере. Это позволит сделать это намного легче обнаружить потенциально вредоносные файлы. Держитесь подальше от расширений файлов , таких как ‘.exe’, ‘.vbs’ и ‘.SCR’. Мошенники могут использовать несколько расширений, чтобы замаскировать вредоносный файл как видео, фото или документа (например, горячего chics.avi.exe или doc.scr).

- Если вы обнаружили подозрительный процесс на вашей машине, немедленно отключите ее из Интернета или других сетевых подключений (например, домашний Wi-Fi) — это позволит предотвратить распространение инфекции.

- Используйте решения класса «песочница», которые устанавливаются в сеть организации и проверяют все файлы, запуская их в специальной, изолированной среде. В случае с WannaCry решением проблемы может стать блокировка 445 порта на Firewall (межсетевой экран), через которое идет заражение. Также важно проводить с сотрудниками разъяснительные беседы об основах цифровой гигиены – недопустимости устанавливать программы из непроверенных источников, вставлять в компьютер неизвестные флэшки и переходить по сомнительным ссылкам.

- Никогда не выплачивайте выкуп! Отправляя свои деньги киберпреступникам, вы признаете эффективность их действий и нет никакой гарантии, что вы получите ключ дешифрования.

Вирус WannaCry. Атака и распространение. Как защититься от шифровальщика WannaCry? Лечение вируса

ПодробностиКатегория: Новости

ПодробностиКатегория: Новости

В цифровом мире свои преступления.

В эпоху диджитализации, когда основным капиталом становится информация, когда без Интернета парализуется работа офисов, а потерять «всё» можно в результате поломки крошечной микросхемы, когда удаленно можно влиять на процессы в другой части света, главной угрозой становятся кибератаки. Информационная безопасность — главный тренд телеком и ИТ-отраслей уже и еще не один год.

Сводка крупнейших мировых вирусных атак за период 1988-2017 годы.

Таблица 1 – Крупнейшие компьютерные вирусные атаки в мире. Характеристики на год появления вируса

| Год | Название вируса | Сценарий распространения вируса | Масштаб поражения | Ущерб |

| 1988 | Червь Морриса | Через ошибки в системе безопасности операционной системы | 6 000 ПК | 96,5 млн. долл. |

| 1998 | CIH | Электронные письма, сменные носители, сеть Интернет | 500 000 ПК | 1 млрд. долл. |

| 2000 | ILOVEYOU | Электронное письмо с темой «ILOVEYOU» | 3 млн. ПК | 10-15 млрд. долл. |

| 2001 | Code Red | Замена содержимого страниц на поражённом сайте | 400 000 ПК | 2,6 млрд. долл. |

| 2003 | Sobig F | По электронной почте письмом с вложением | 2 млн. ПК | 5-10 млрд. долл. |

| 2004 | Mydoom | Электронное письмо с темой «Привет», «Тест», «Ошибка», «Система доставки почты», «Уведомление о доставке» и др. | 500 000 ПК | 2,6 млрд. долл. |

| 2007 | Storm Worm | Электронное письмо | 10 млн. ПК |

От тюрьмы, от сумы и от хакерского взлома не зарекайся – не застрахован никто. Квантовая сеть долгое время считалась безоговорочно безопасной. Но шведские физики даже в ней обнаружили уязвимости.

Хакеры-любители тренируются на социальных сетях, других персональных сервисах, банковских картах.

Профессионалы бросают вызов информационным системам государственных служб и правительств и персональным устройствам в глобальном масштабе.

В мае 2017 года все масштабы компьютерных вирусов-предшественников затмила вирус шифровальщик WannaCry (WNCRY, Wana Decrypt0r 2.0).

Кибератака вирусом шифровальщиком WannaCry

Вирусу WannaCry понадобилось менее 2-х часов, чтобы инфицировать компьютеры в 11 странах, среди которых США, Великобритания, Китай, Испания, Италия, Россия и др. Сейчас WannaCry насчитывают порядка 300 000 попыток атак в 74 государствах.

В зоне поражения оказались медицинские учреждения, телекоммуникационные операторы, финансовые компании, спецслужбы и др. Зашифрованные данные злоумышленники оценили в 300 долл.

Издание The Times оценила заработок злоумышленников от запаниковавших пользователей в более чем 42 000 долл.

Скорость распространения вируса WannaCry объясняется уникальным сценариям его поведения. Вирус WannaCry заражал компьютеры не через почтовую рассылку, а через сетевую уязвимость в протоколе MessageBlock 1.0 (SMBv1) операционной системы Microsoft, сканируя с этой целью 50 000 000 IP адресов в минуту.

Кроме того, зараженный компьютер сам становится разносчиком, если является частью компьютерной сети. Поэтому крупные компании с локальной интернет-сетью стали плодотворной почвой для вируса WannaCry.

Вирус-вымогатель, распространяемый как сетевой червь, действительно, на сегодняшний день признается самой масштабной атакой.

Вирус WannaCry сканирует в Интернете узлы, расположенные не за NAT (то есть внутренний IP-адрес компьютера совпадает с внешним IP-адресом) в поисках компьютеров, имеющих открытый TCP-порт 445, который отвечает за обслуживание протокола SMBv1.

После процесса шифрования, программа выводит на экран окно с требованием перевести сумму в биткоинах (равную 300 долларам США) на номер кошелбка в течение 3-х дней. При несвоевременном поступлении выкупа, данная сумма будет увеличена в 2 раза. На 7-ой день, если вирус WannaCry не будет ликвидирован с инфицированной системы, зашифрованные файлы подлежат уничтожению.

Вирус шифровальщик WannaCry показала хрупкость цифрового мира. Антивирусы раз за разом остаются бессильными, а от заражения не защищены даже профильные ведомства, казалось бы, с высокой степенью защиты систем.

И даже более того, выступают почвой для создания мощнейших вредоносных программ.

Специалисты определили, что эксплоит EternalBlue вируса WannaCry выкраден из шпионских инструментов Агентства национальной безопасности США (АНБ).

Вирус шифровальщик WannaCry остановил британский программист Дариен Хусс. Криптолокер прекращал свое разрушающее действие после обращения к определенному домену.

Когда требуемый домен зарегистрировали, атака начала затухать. Однако, возможно, вирус WannaCry был репетицией. Исследователи зафиксировали новый «штамм» киберугрозы, названный EternalRocks.

Он также использует EternalBlue, а также еще 6 инструментов, принадлежащих АНБ.

Перевод WannaCry

Название вируса «WannaCry» переводится как «хочется плакать». Именно в таком состоянии находятся люди и целые ведомства, которые потеряли доступ к своим данным.

Тенденции развития вредоносных компьютерных программ

Цифровое соревнование между сотрудниками информационной безопасности и хакерами началось давно. Пока первые совершенствуют методы защиты информации, вторые – оттачивают навыки по их взлому. Причем, злоумышленники находят ключи к новым системам защиты существенно быстрее, чем ИТ-специалисты их разрбатывают.

Автором понятия «компьютерный вирус» считается американский ученый Фред Коэн, упомянувший его в своей диссертационной работе в 1983 г. Одной из первых программой-вымогателем является запущенный Д.Поппером вирус AIDS («PC Cyborg»), который в 80-е гг. прошлого столетия просил порядка 200 долл.

за «продление лицензии» пораженных файлов.

Со временем компьютеры проникли из частных квартир в офисы. Цифровизировались, в том числе крупнейшие компании и государственные структуры. Учитывая, что все объекты компании связаны локальной сетью, всего одно заражение может парализовать работу огромной корпорации. И эта цель более привлекательна для хакера, чем личные файлы обычных пользователей.

Злоумышленники атакуют базы данных, корпоративные программы, такие как 1С, Bitrix и др., рабочие файлы т.д. Последние годы было много точечных компьютерных атак: промышленного характера, на объекты критической инфраструктуры и пр.

Чем ценнее инфицированная информация, тем выше вероятность, что программе-вымогателю заплатят, чтобы минимизировать потери безвозвратной утраты информации.

В частной среде растет количество подключенных устройств, приближается эра Интернета вещей (Internet of Things, IoT), пользователи «привязывают» к мобильным приложениям банковские карты, пользуются облачными решениями для работы – это все создает благоприятную среду для злоумышленников. Специалисты сообщают, что в 2016 году было зафиксировано в 100 раз больше кибератак, чем за предыдущий период. С начала 2016 года ежедневно совершается порядка 4000 кибернападений – говорит исследование компании Fortinet. Атаки на мобильные устройства также учащаются.

Самый используемый путь распространения вируса – это рассылка по E-mail.

Как защититься от вируса WannaCry?

Хранят на устройствах или облачных приложениях, обмениваются виртуально секретной информацией миллионы людей. Соответственно, пострадать от киберугрозы может почти каждый, поэтому игнорировать меры предосторожности в работе с оцифрованной личной и рабочей информацией не стоит.

Какими бы простыми и общеизвестными не казались советы, ставка в вопросе минимизации вреда от вредоносных компьютерных программ и сокращении их масштабов делается именно на кибергигиену.

«Случайный» клик, скачивание подозрительного файла из-за любопытства или невнимательности, неправильные разрешения в программах, спам-письмо, зараженный сайт – все это может открыть путь для программы-вымогателя. Microsoft выпустил обновление, закрывающее уязвимость ОС, за два месяца до удара вируса WannaCry.

«Почему его не установили даже крупные компании?» – уже риторический вопрос. В ИТ-среде формируется новое направление знаний — security awareness trainings. Это обучающие тренинги, рассказывающие об основах информационной безопасности.

Таблица 2 – Исследование киберзащищенности b2b сегмента в странах Северной Америке, Великобритании и Азии. SecureWorks, 2016 г.

| Стали жертвой кибератаки | Полагают, что станут целью кибератак в 2017 г. | Считают кибератаку серьезной угрозой бизнесу | Имеют план действий на случай кибератаки |

| 36% | 57% | 76% | 56% |

Защита от вирусов № 1. Резервные копии.

В корпоративной среде часто можно услышать выражение, что компании делятся на те, кто делает резервное копирование, и те, кто ЕЩЕ этого не делает. Самый элементарная и простая мера защиты – это резервное копирование.

В качестве запасного хранилища может выступить «облако», внешний носитель, второй компьютер или ноутбук.

На последних лучше минимизировать количество выходов в интернет, отключать сети при их неиспользовании и не объединять с другими компьютерами или ноутбуками.

Защита от вирусов № 2. Обновления системы

Еще один энциклопедический совет – это своевременные и регулярные обновления операционной системы, приложений и обязательно антивирусной программы.

Как правило, эта функция реализуется автоматически, если не отключать автоматические обновления и/или отклонять их. Производители учитывают в обновленных версиях предыдущий неудачный опыт. Т.к.

киберпреступники тоже «не спят», велика вероятность, что лазейки в старой версии ОС или программы ими уже обнаружены.

Защита от вирусов № 3. Аккуратная работа с электронной почтой

В целях безопасности рекомендуется не открывать электронные письма от неизвестных и подозрительных адресатов. К слову, зараженная ссылка может придти и от знакомых, чем компьютер уже подвергся атаке.

Защита от вирусов № 4. Решения класса «песочница»

Для защиты корпоративной среды полезно устанавливать решения класса «песочница». Оно проверяет принимаемые файлы в изолированной среде, не допуская распространения вируса.

Защита от вирусов № 5. Распределенная система хранения данных

Распределенная система хранения данных, конечно, не является щитом от криптолокеров. Но она позволяет сохранить данные. Допустим, на компьютере хранится файл. В зашифрованном и реплицированном виде он хранится еще в нескольких узлах (компьютерах).

Если ваш компьютер заражен, можно без опасений удалять систему, не выполняя денежное требование хакеров, т.к. копии важных документов можно восстановить из распределенной базы данных.

При такой схеме информация не только блочно хранится в разных местах, но и реплицируется, обеспечивая целостность информации и возможность восстановления.

Лечение WannaCry. Что делать, если защищаться уже поздно?

Если вы все-таки оказались поражены вредоносной программой, возникает вопрос, какой способ лечения от вируса WannaCry. Специалисты по кибербезопасности не рекомендуют переводить средства указываемые вирусом реквизиты. Во-первых, нет гарантий, что вы вернете доступ к информации. Во-вторых, тем самым вы финансируете рынок интернет-атак.

Например, французские специалисты разработали программу, способную помочь без оплаты выкупа, которая называется WannaKey. Но она имеет существенный недостаток: работает исключительно на ОС Windows XP. Совершенствуя решение, разработчики представили программу WannaKiwi, которая совместима, помимо Windows XP, также с Windows Server 2003 и Windows 7.

Если потеря данных не нанесет критический ущерб и переводить деньги злоумышленникам не хочется, нужно удалять ОС и устанавливать новую.

Вопросы безопасности и другие факторы эффективной работы мобильной связи рассмотрены в книге «Мобильная связь на пути к 6G».

Dont WannaCry? Как защитить компьютер от вируса-вымогателя

12 мая 2017 года множество компаний и пользователей по всему миру столкнулись с программой-вымогателем, которая называется «WannaCry». От заражения в первый же день пострадало более 300 тысяч компьютеров по всему миру.

Первыми от удара сетевого червя пострадали такие страны как: Англия и Италия, но больше всего атак пришлось на Россию, Индию, Украину и Тайвань.

Сегодня мы более подробно расскажем, что же такое «WannaCry», по какому принципу он работает, и дадим рекомендации «Лаборатории Касперского», как не пострадать от программы-вымогателя.

От вируса-вымогателя в общей сложности пострадали 74 страны, но больше всего атак пришлось на Россию

«WannaCry» — название программы-шифровальщика, которая заражает компьютер и зашифровывает на нем данные. Самое главное отличие данного сетевого червя от обычной программы-вымогателя то, что «WannaCry» может заразить ПК без ведома пользователя.

Как правило, обычные шифровальщики попадают на компьютер после того, как пользователь откроет подозрительную ссылку или установит неизвестную программу на компьютер, но «WannaCry» эксплуатирует уязвимость, которую компания Microsoft исправила в обновлении операционной системы 14 марта этого года.

Те, кто давно не обновлял Windows больше всего подвержены данной вредоносной программе, ну а те, кто регулярно устанавливает обновления могут чувствовать себя в безопасности, хоть и с оговорками.

Если сетевой червь все же достиг компьютера, и только после этого было установлено обновление, закрывающее уязвимость, то шифровальщик все равно будет работать.

Один из самых интересных вопросов при обсуждении новой программы-вымогателя – «Почему больше всего пострадали компании?». Дело в том, что «WannaCry» после заражения одного компьютера распространяется дальше, но только уже по локальной сети, и если он находит вышеупомянутую уязвимость в операционной системе, то соответственно атакует этот ПК и шифрует данные.

В итоге, попав на один компьютер шифровальщик может заразить все компьютеры в локальной сети, и именно поэтому больше всего пострадали крупные компании, использующие локальную сеть. Самый главный вопрос – «Чем же опасен данный сетевой червь?».

Ответ на данный вопрос очень прост: за расшифровку данных злоумышленники требуют заплатить «выкуп» в размере от 300 до 600 долларов США в криптовалюте Bitcoin, поэтому программу-шифровальщик и назвали вымогателем.

Причем, даже если заплатить требуемую сумму навряд ли «WannaCry» перестанет вести свою деятельность, поэтому если Вы подверглись заражению, то мы настоятельно рекомендуем НЕ платить вымогателям никаких денег, а использовать антивирусное программное обеспечение и последние обновления ОС.

Специалисты «Лаборатории Касперского» проанализировали информацию о заражениях программой-вымогателем, и вскоре после этого связались с нами для предоставления рекомендаций по защите компьютеров наших клиентов.

Рекомендации «Лаборатории Касперского» компаниям и пользователям для снижения рисков заражения:

· Установить официальный патч от Microsoft, который закрывает используемую в атаке уязвимость;

· Убедиться, что включены защитные решения на всех узлах сети;

· Если используется защитное решение «Лаборатории Касперского», убедиться, что используемое защитное решение включает в себя компонент System Watcher («Мониторинг Системы») и он включен;

· Запустить задачу сканирования критических областей в защитном решении «Лаборатории Касперского», чтобы обнаружить возможное заражение как можно раньше (в противном случае детектирование произойдет автоматически в течение 24 часов);

· После детектирования MEM:Trojan.Win64.EquationDrug.gen, произвести перезагрузку системы;

· В дальнейшим для предупреждения подобных инцидентов использовать сервисы информирования об угрозах, чтобы своевременно получать данные о наиболее опасных таргетированных атаках и возможных заражениях.

Более подробную информацию об атаках “WannaCry” можно найти в отчете «Лаборатории Касперского», перейдя по ссылке: https://securelist.com/blog/incidents/78351/wannacry-ransomware-used-in-widespread-attacks-all-over-the-world/

Все, что известно о вирусе WannaCry и Petya.A

WannaCry он же WannaCrypt — специальная программа, которая блокирует все данные в системе и оставляет пользователю только два файла: инструкцию о том, что делать дальше, и саму программу Wanna Decryptor — инструмент для разблокировки данных. Вирус-вымогатель, который попадает на устройство через съемные носители или через открытие вредных аттачментов (документов Word, PDF-файлов), которые были направлены на электронные адреса многих коммерческих и государственных структур.

Напомним, что компьютеры под управлением операционных систем Windows по всему миру 12 мая 2017 года подверглись самой масштабной атаке за последнее время.

Как действует вирус?

Кибератака преследует цель вымогать у жертв деньги — 300 долларов США, но в цифровой валюте, так называемых биткоинах. Для этого вирус-вымогатель шифрует данные компьютера пользователя, требуя выкуп за расшифровку.

Требования WannaCry чрезмерно опасны: если в течение трех дней пользователь не заплатит выкуп, требуемая сумма увеличивается до 600 долларов. После семи дней восстановить данные будет невозможно, угрожают нападающие. Атака считается опасной, потому что вирус копирует сам себя до бесконечности, если находит другие компьютеры, в которых есть аналогичная дыра в системе безопасности.

Вирус распространяется только на компьютеры, как передает DW, на которых установлена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003.

Кто стал жертвой wannacry в мае?

По информации главы Европола Роба Уэйнрайта, жертвами WannaCry стали более 200 тысяч компьютеров в 150 странах, причем многие пострадавшие – это представители бизнеса, включая огромные корпорации.

В частности, вирус поразил ряд компьютерных систем немецкого железнодорожного концерна Deutsche Bahn.

В Великобритании были заражены компьютерные системы многих больниц, а в Российской Федерации жертвами стали компьютеры Следственного комитета, МВД и «Мегафон». также и Украина была в эмицентре хакерсой атаки.

Так, антивирус Avast зафиксировал в пятницу 57 тысяч хакерских атак вирусом WanaCrypt0r 2.0, сообщается в блоге компании. В первую очередь вирус распространяется в России, Украине и на Тайване.

Как защититься?

Уже известно, хакеры успели обновить свою программу-вымогателя. У антивирусников «лекарства» от WannaCry пока нет. Поэтому глава европейского правоохранительного ведомства настоятельно рекомендует всем компаниям загрузить необходимые патчи от Windows. Пока только так можно обезопасить компьютер от заражения. Подробнее об этом здесь.

В Украине ряд стратегических компаний подверглись хакерской атаке 27 июня. До сих пор не работают некоторые официальные ресурсы. От кибератак пострадали «Новая почта», чей сайт недоступен, «Укрпочта», клиника «Борис».

В сети «Ашан» не функционируют терминалы. Есть проблемы у «Ощабданка», как сообщает корреспондент «Вестей», зафиксированно несколько случаев невозврата кредитной карты банкоматом «Привата».

Также на момент написания новости был зафиксирован отказ биллинговых систем оплаты коммуникатора Life.

Эксперты по кибербезопасности заявили «Вестям» — атакует системы новая модификация вируса-шифровальщика WannaCry, первая вспышка которого была месяц назад. Модифицированный вирус называется Petya.A.

Так, специалист по кибербезопасности Владимир Стыран рассказал в социальной сети о вирусе Petya, атаковавшем Украину.

«Начальная инфекция происходит через фишинговое сообщение (файл Петя.apx) или обновления программы M.E.doc. Распространение локальной сетью — через DoblePulsar и EternalBlue, аналогично методам #WannaCry» — написал Стыран.

Вымогатель Petya – это старый добрый локер, на смену которым в последнее время пришли шифровальщики, передает Xakep. Но Petya блокирует не только рабочий стол или окно браузера, он вообще предотвращает загрузку операционной системы. Сообщение с требование выкупа при этом гласит, что вирус использует «военный алгоритм шифрования» и шифрует весь жесткий диск сразу.

Кого больше всего атакует petya.a?

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность.

К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

Что происходит с жертвами после заражения?

Запуск .exe файла приводит к падению системы в синий экран и последующей перезагрузке. После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya.

Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи «военного алгоритма шифрования», и восстановить их невозможно.

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. «Купить» у атакующего предлагается специальный «код расшифровки», вводить который нужно прямо на экране локера.

Позже рганизаторы кибератаки Petya.A сообщили и другие свои требования, выводя их на экраны пользователей после заражения.

Как видно на снимке, хакеры требуют от владельца заражённого компьютера переслать $300 в биткоинах, и предоставить информацию о своих электронных кошельках. Инструкции написаны на английском языке. Объявление напоминает то, которое распространяли хакеры WannaCry.

Как удалить петю?

Инфорезист, со ссылкой на экспертов также отмечает, что вирус Petya очень похож на Wncry. Раньше боролись с Wncry так (возможно это поможет):

1. Стоит включить безопасный режим с загрузкой сетевых драйверов. В Windows 7 это можно сделать при перезагрузке системы после нажатия клавиши F8. Также есть инструкции по выполнению этого шага для остальных версий, в том числе Windows 8 и Windows 10.

2. Можно самостоятельно удалить нежелательные приложения через «Удаление программ». Однако чтобы избежать риска ошибки и случайного ущерба системе, стоит воспользоваться антивирусными программами вроде SpyHunter Anti-Malware Tool, Malwarebytes Anti-malware или STOPZilla.

Как расшифровать файлы после пети?

После удаления данного вируса вам нужно будет восстановить зашифрованные файлы. В противном случае можно нанести ущерб системным файлам и реестрам.

Для восстановления файлов можно использовать декрипторы, а также утилиту Shadow Explorer (вернёт теневые копии файлов и исходное состояние зашифрованных файлов) или Stellar Phoenix Windows Data Recovery. Для жителей стран бывшего СССР есть бесплатное (для некоммерческого использования) решение R.saver от русскоязычных разработчиков.

Эти способы не гарантируют полного восстановления файлов.

Антивирусы могут вылечить

Специалист по кибербезопасности Владимир Стыран рассказал, что некоторые антивирусы могут вылечить компьютер.

- «Похоже Windows Defender отлавливает и идентифицирует как DOS / Petya.A.

- Symantec будто поймал (прим. — только последняя версия АВ)

- McAfee во всех известных случаях облажался.

- Eset не реагирует», -написал Стыран.

Читайте также

Вирус Petya.A атаковал Укрпочту

Вирус «Петя» победил сайт киберполиции Украины

Хакеры атаковали несколько облэнерго, под угрозой передачи электроэнергии